今年5月份,一场突如其来的WannaCry勒索病毒席卷全球。病毒通过恶意加密电脑信息来勒索解密赎金,受害者已波及欧洲、亚洲、美洲的医院、学校、公司等众多机构。目前感染高峰期已过,事态趋于平息,正当我们喘口气的时候,勒索病毒猝不及防的一个回马枪,又重新回到人们的视线。

Wanna Cry敲响汽车安全的警钟

“哎呦,你的重要文件被加密了!”6月21日本田由于受到勒索病毒的入侵,致位于东京西北部的Sayama工厂停产,该工厂负责生产雅阁奥德赛、Step Wagon等车型,日生产辆约为1000辆。

Wanna Cry勒索病毒五月份首次“亮相”后,本田已强化安全措施来确保系统安全,显然也无济于事。据了解,勒索病毒已袭击本田在日本、北美、欧洲和中国等多个地区的网络。本田并不是唯一一家车企受影响。雷诺日产联盟也同样遭受此状况,五月份短暂关闭了其在欧洲和亚洲的工厂。

虽然这几家“停产”的企业很快就恢复正常运作,但也由此给更多的车企敲响了警钟:现在勒索病毒入侵的是工厂,当未来汽车智能化和网联化的程度越来越高,汽车内部与外界相连的部件越多的时候,下次遭遇袭击的对象会不会是汽车本身?

这不禁让我们联想起速度与激情8里面的场景:黑客组织黑掉了上百辆汽车,这些被控制的汽车像蜂群一样统一行动,冲向俄罗斯外交官的车队,然后用撞击和自杀式爆炸形成“路障”。

虽然这只是电影的情节,但是通过入侵系统来控制汽车并不是天方夜谭。2015年举行的SyScan360国际前瞻信息安全会议上,美国的黑客和360破解团队就当场分别演示了如何破解Jeep自由光、特斯拉Model S和比亚迪秦等车型。譬如,他们可以在不接触汽车的情况下,破解汽车的无钥匙进入系统,随意控制多媒体播放和雨刷器,让汽车在行驶过程中油门和刹车失灵等等。

如今传统汽车已经快被市场所抛弃,车联网大行其道,与之相关的安全问题一直是热议的焦点话题。如果说汽车互联化是大势所趋,那我们需要解决的是怎样才能有效防止汽车被黑客攻击呢?在回答这个问题之前,我们首先要知道汽车的漏洞到底出现在哪。

汽车的软肋在哪里?

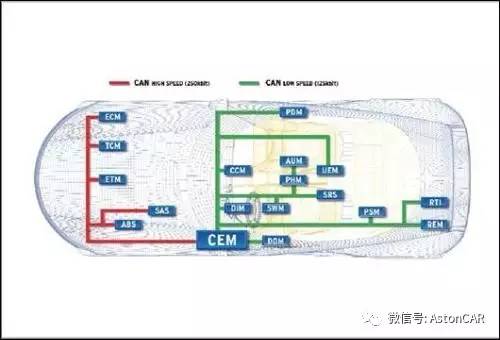

首先要说一下“CAN总线”这个名词,CAN是控制器局域网络的简称,由BOSCH公司开发的在车内各种传感器和执行器之间相互通信的协议。如果把车比作人,那么CAN就好比神经中枢,身体的各项指令都通过CAN传递到相应的部位。

在互联网进入汽车之前,车辆是一个相对封闭的个体。各部分组件通过CAN总线交换数据和控制命令。这套封闭独立的网络架构除了速率有点低以外,提供了绝对安全的可靠性。想要了解车辆个体的信息,必须面对面接触。

每一辆车都会预留一个OBD接口,即车载自动诊断系统,接口设立之处是为了诊断汽车故障,实现快捷的车辆维修。实际上这是一个进入CAN总线的路径,通过专业的仪器破解,即可对车辆所有电控相关的功能进行控制。

随着车联网的出现,车辆封闭的网络架构也不得不进行修改,为了实现汽车与互联网相连,各主流车企将部分CAN接口的功能开放到网络平台,原本需要OBD接口才能实现的功能,现在通过APP或者网络就可以实现了,这也为入侵到车辆的神经中枢提供了便捷。

理论上说对于具有车联网功能的汽车,黑客只要黑掉车主的手机或者汽车的云端服务就可以对车辆为所欲为了,但事情并没有想象中那么简单。因为在CAN通讯中,每一环节都必须通过规范化的报文进行通信,因此手机和外部网络也只能发送远程功能的报文来执行相应的控制,换句话来说,汽车中没有开放远程控制的环节,即使黑客进入了总线也是没办法控制它。这也是为什么车联网技术推出了这么久,基本都是一些隔靴搔痒的功能,安全问题一直是车企所担心的。

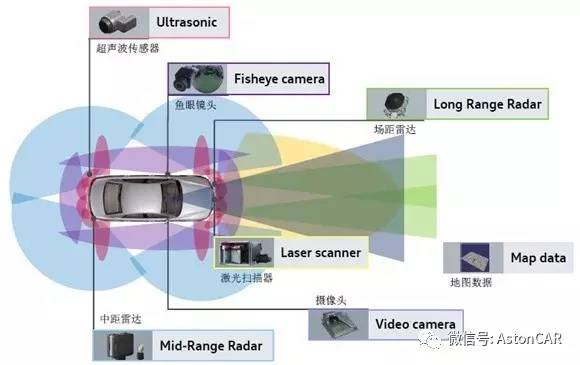

这时候,自动驾驶技术来了一发神主攻。为实现环境感知、智能决策和智能控制的功能,车辆大量增加雷达、摄像头和传感器;其次,转向、车身控制、刹车等核心驾驶控制权限开放到智能控制器中,这使得黑客攻击的方式变多了。

多管齐下

虽然目前汽车受到网络攻击只是个别情况,并没有出现勒索病毒那样大规模爆发。但随着智能化和具高度自动驾驶功能汽车日趋落地量产,汽车网络安全问题必须提前做好防范措施。

汽车网络安全主要分为车端、管端和云端三部分。车端方面,CAN总线起着非常关键的作用。但在网络安全十分敏感的今天,CAN总线开始暴露出它的缺陷。由于设计之初并没有考虑到通讯安全的因素,任意访问CAN总线上的信息不需要身份验证过程,甚至包括关键控制部件,这就给了黑客攻击汽车的可乘之机。

提高CAN总线的安全性,车企们也是想尽了办法。正如上面提到,开放远程控制环节的部分是不能干扰到汽车中未开放远程控制的环节。因此,将关键部分的接口与非关键部分的接口进行隔离,网络间的通信通过防火墙或安全网关进行限制,进而防止关键部件的控制落入敌手;其次还有在端口与其他网络之间增加身份认证网关、对数据信息进行加密处理等。当然,汽车内部网络系统并不是一沉不变的,随着对数据传输需求的增加和安全性要求的提高,以太网和FPD链路开始成为CAN总线的补充而出现。

从管端来说,连接汽车的通讯端口越来越多,包括Wifi、蓝牙,甚至3G/4G通讯接口,将来还会有更加高级的车联网通讯网络。因此需要对关键代码进行动态加密和篡改识别,同时将管端账号以数字证书技术进行绑定,保证端口的可靠性。

过去,汽车的数据全部存储在车内,如今越来越多的数据存储在云端。此前有报道称安吉星系统被黑客发现漏洞,可被远程超控。360破解团队同样发现比亚迪的云端控制系统漏洞,从而获知车主的信息。加强云端服务的防火墙系统,提高更新车联网系统漏洞的频率是解决云端数据安全的主要方式。

雅斯顿小结

车联网从诞生至今一直存在着争议,即使互联网技术相当发达的今天,我们仍没有看到让人眼前一亮的车联网产品。因为在它的安全性还没有得到绝对的保障之前,各车企都不敢贸然行动,这不仅涉及经济安全、隐私安全,还有人生安全。

有人戏称最大的安全,就是祈祷不要被黑客盯上了。确实,在黑客这群神秘组织面前,如今汽车网络安全的那点壁垒仿佛一攻就破。但另一方面,互联网安全技术的不断提高,在企业、厂商和政府部门的通力合作下,近年来发生的大型黑客事件逐渐减少,这是否也为车联网的安全技术提供了保障呢?

评论